вредоносный код появляется на десятках тысяч сайтов. Узнайте, есть ли ваш (обновлено)

/https://www.ilsoftware.it/app/uploads/2024/06/malware-siti-polyfill-js.jpg)

В последний период увеличились так называемые атака на цепочку поставок в сторону проектов с открытым исходным кодом. Это атаки, нацеленные на одно или несколько звеньев в цепочке распространения известного программного обеспечения. Цель злоумышленников — изменить доверенные компоненты, используя оказанное им доверие, и использовать этот инструмент для конкретной группы жертв. После обнаружения бэкдора, вставленного в XZ Utils, на этот раз пришла очередь Полифилл JS и, как мы увидим позже, к некоторым известным сервисам CDN (Сеть доставки контента).

Polyfill JS — это библиотека, предоставляющая функциональность, не поддерживаемая в некоторых версиях. браузер. Цель – восполнить пробелы в совместимостьчто позволяет разработчикам использовать новейшие функции языка JavaScript и API браузера, даже если пользователи используют старое программное обеспечение.

Сегодня более чем 100 000 веб-сайтов они используют Polyfill JS, чтобы позволить всем посетителям использовать одну и ту же базу кода, даже если их браузеры не поддерживают новейшие функции программного обеспечения.

Атака сайтов, использующих Polyfill JS

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Эксперты в Сансек они обнаружили что все веб-сайты, использующие Polyfill JS, внезапно начали предоставлять вредоносный код. Наименьшим общим знаменателем является наличие ссылки на доменное имя, которое «имитирует» имя Google Analytics (в нем символы «l» заменены на «i»: googie-anaiytics вместо google-analytics). Загрузка кода, размещенного на этом доменном имени, приводит к загрузке вредоносного ПО или открытию нежелательных веб-страниц.

Sansec утверждает, что загруженный код варьируется в зависимости от содержимого заголовков HTTP и включает специальную защиту от обратный инжиниринг и активируется только на определенных мобильных устройствах в определенное время.

Среди прославленных жертв есть, например, сайт Всемирный Экономический Форум и цифровая библиотека JSTOR. С простой запрос на сайте PublicWWWмы узнаем, что сегодня более 100 000 сайтов используют Polyfill JS.

Как происходит атака

Как такой компонент, как Polyfill JS, может быть использован группой злоумышленников и проникнуть на десятки тысяч веб-сайтов по всему миру? И снова с нападением на цепочка поставок.

Фактически мало кто заметил, что в феврале 2024 года китайская организация приобрела домен, на котором размещался код Polyfill JS. Первоначально он сохранил законный контент, затем приступил к изменению размещенных файлов, вставив код JavaScript злобный.

Многие разработчики при использовании компонентов JavaScript или таблиц стилей, предоставленных третьими сторонами, часто вызывают на странице Удаленные URL-адреса. Чтобы избежать использования локальной полосы пропускания и перегрузки серверов, они вставляют ссылки на удаленные компоненты, необходимые для корректной работы. рендеринг своих веб-страниц. Само собой разумеется, что если внешний код будет изменен, например, путем добавления вредоносных инструкций, веб-сайт начнет загружать вредоносные элементы. Именно это и произошло в случае с Polyfill JS.

Дело о «перешедшем из рук в руки» домене

Разработчик проекта Polyfill JS, Эндрю Беттс, уже предупредил пользователей, объяснив, что он никогда не был владельцем доменного имени, приобретенного в феврале прошлого года у китайской компании. Напротив, пригласил всех пользователей ди Polyfill JS a удалить ссылки в этот домен со своих веб-страниц (см. также это обсуждение на GitHub).

Сегодня Беттс добавляет, что Polyfill JS все равно следует исключить навсегда, поскольку больше нет причин использовать его функции. «Большинство функций теперь поддерживаются всеми основными браузерами, за некоторыми исключениями, которые в любом случае не могут быть интегрированы в Polyfill, например Web Serial и Web Bluetooth.«, — добавил разработчик.

В это время, Облачное сияние е Быстро создали собственные зеркала сервиса Polyfill JS, чтобы веб-сайты, все еще использующие библиотеку, не распространяли вредоносный код.

Проблема затрагивает не только Polyfill JS, но и Bootcss, Bootcdn и Staticfile.

Подтверждая проблему, Google немедленно запустил информационную кампанию по информированию менеджеров сайтов о наличии вредоносного кода на их страницах.

Компания Mountain View также сообщает, что проблема гораздо серьезнее, чем ожидалось, поскольку она нацелена не только на пользователей Polyfill JS, но и на тех, кто полагается на услуги CDN Polyfill JS. Bootcss, Bootcdn е Статическийфайл. Во всех случаях доменные имена используются для распространять вредоносный код.

Мы попытались провести некоторые проверки с помощью сервиса ПубличныйWWW: существует более 500 000 сайтов, ссылки на которые интегрированы на странице. Bootcss, Bootcdn е Статикфайл. Подтверждение серьезности проблемы.

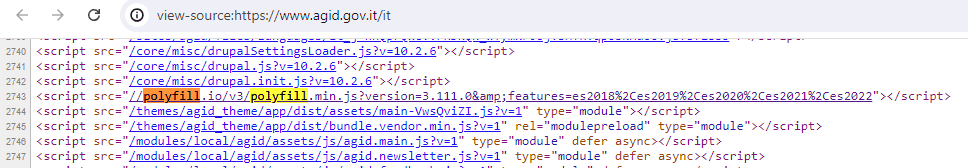

Проверьте наличие следующих доменных имен в источнике ваших веб-страниц.

Чтобы получить доступ к HTML-источник любой страницы, просто нажмите CTRL+U в веб-браузере на настольных системах. Используя комбинацию клавиш CTRL+F, найдите следующие домены:

Polyfill.io

bootcss.com

bootcdn.net

staticfile.org

Если вы обнаружите одну или несколько ссылок, немедленно удалите их.

Вы можете выполнить дополнительную проверку, набрав запрос на сайте PublicWWWнапример:

“polyfill.io” глубина: весь сайт: nomedelsito.it

Последнюю ссылку, очевидно, необходимо заменить на название проверяемого сайта.

Если вам интересно, введите «polyfill.io» site:it и проверьте, сколько и каких из них. Итальянские сайты они отзывают доменные имена, попавшие под контроль киберпреступников.

AgID удаляет ссылку на Polyfill JS со своего сайта

Мы подозреваем, что новые правопреемники домена polyfill.io применяют разные стратегии в зависимости от доменных имен. На самом деле, среди сайтов, использующих Polyfill JS, был (до утра 27 июня 2024 года) еще и сайтАгентство цифровой Италии (AgID).

На момент написания тег скрипта, вызывавший polyfill.io, был удален.

Обновление от 27 июня: Namecheap приостанавливает домен, а Cloudflare предоставляет «здоровую» версию скриптов.

Отвечая на многочисленные сообщения, регистратор Namecheap предпринял шаги по приостановке деятельности домена Polyfill.io. Фактически мы убедились, что домен больше не разрешается на уровне записей DNS.

Благодаря этому действию вредоносный код не будет передаваться через веб-страницы, которые по-прежнему вызывают файлы, размещенные в домене polyfill.io.

Со своей стороны, чтобы избежать проблем на страницах, которые все еще используют код Polyfill JS, Облачное сияние позаботился о том, чтобы сайты использовали его функции проксирование всегда предоставляйте только безопасные версии файлов JavaScript. Функциональность защиты также активна для неплатящих пользователей или тех, кто использует бесплатный план Cloudflare.

Вступительное изображение предоставлено: iStock.com – Олемедиа

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)