Как безопасно использовать удаленный рабочий стол

RDP (протокол удаленного рабочего стола) — один из наиболее часто используемых протоколов для удаленного доступа к серверам и настольным системам и удаленного управления ими.

Это собственный сетевой протокол, разработанный Microsoft, который позволяет пользователю удаленно управлять компьютером как будто вы сидите перед ним с помощью специального клиентского приложения. Клиент, который Microsoft предлагает по умолчанию во всех установках Windows, называется Подключение к удаленному рабочему столу: с его помощью можно подключиться к серверной части удаленного рабочего стола.

RDP-е Настольный пульт они широко используются в корпоративной среде, поскольку позволяют специализированному персоналу получать удаленный доступ к серверам, рабочим станциям, а также к компьютерам клиентов и коллег для решения проблем или оказания технической помощи.

Удаленный рабочий стол — главная цель многих кибератак

К сожалению, со временем возникло много проблем с реализацией RDP как на стороне сервера, так и на стороне клиента. Без патч Майкрософт выпускаемых ежемесячно, должным образом защищенный сервер удаленного рабочего стола может быть подвергнут удаленной атаке.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

совсем не большая часть охранные агентства Граждане оценивают RDP как причину номер один для атак программ-вымогателей. Об этом мы также рассказываем в статье, посвященной происхождению кибератак.

И эксперимент, проведенный Palo Alto Network — Unit 42 выделил как сервер Незащищенный удаленный рабочий стол и публично выставленный в Интернете, он взламывается в 80% случаев всего за 24 часа. В среднем горшок меда созданные исследователями, подвергаются атаке в течение 11 часов после их активации.

С другой стороны, простой поиск с помощью движка Shodan четко выделяет, какие и сколько систем, использующих RDP, появляются в сети (просто введите «Удаленный рабочий стол» в поле Shodan).

Удаленный рабочий стол и безопасность

В общем, чтобы использовать удаленный рабочий стол в безопасностьследует избегать раскрытия коммуникационного порта, используемого сервером RDP (по умолчанию TCP/UDP 3389) через глобальную сеть: подключение к серверу удаленного рабочего стола должно быть защищено через брандмауэрчто можно сделать только после подключения к сервер VPN локальный или защищенный с помощью двухфакторной аутентификации (2FA) или многофакторной аутентификации (MFA). Майкрософт говорит омногофакторная аутентификация на удаленном рабочем столе в недавней статье. Таким образом, использование правильных учетных данных (имя пользователя и пароль) недостаточно для подключение к серверу удаленного рабочего стола.

Пер использовать удаленный рабочий стол безопасным способом, поэтому доступ к системе должен быть разрешен на стороне брандмауэра только клиентам, которые подключаются с одного или нескольких определенных IP-адресов. В этом случае клиенты, которые предлагают дистанционное поддержка они должны всегда «выходить» в Интернет с одним и тем же общедоступным IP-адресом (статическим IP-адресом).

Кроме того, вы можете получить доступ к серверу удаленного рабочего стола через VPN: настроив VPN-сервер в своей инфраструктуре (вы можете сделать это с помощью выделенной системы или просто на своем маршрутизаторе или NAS…), вы запретите публичное отображение портов, используемых удаленным рабочим столом.

Мы уже говорили о закалка из сессии удаленного рабочего стола и важность защиты серверов и рабочих станций от кибератак: защита систем, роль которых они играют сервер RDP важно не только предотвратить попадание содержащихся в них данных в руки киберпреступников, но и потому, что эти машины обычно можно использовать для активации так называемых боковые движения то есть для атаки на другие устройства и локальные и удаленные учетные записи.

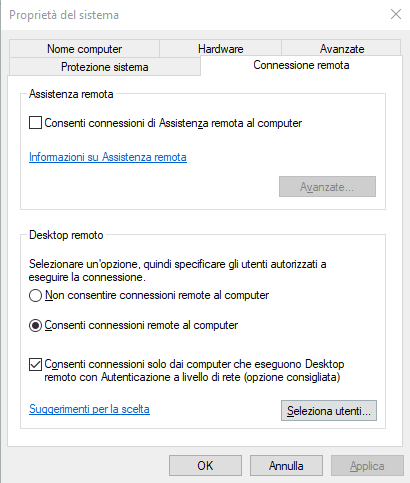

Пер настроить удаленный доступ через удаленный рабочий стол просто нажмите Windows + R, затем введите sysdm.cpl ,5.

Выбор параметра «Разрешить удаленные подключения с этого компьютера» и установка флажка «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети» включает сервер RDP на порту TCP/UDP 3389.

По умолчанию учетные записи администратора имеют право доступа к серверу удаленного рабочего стола.

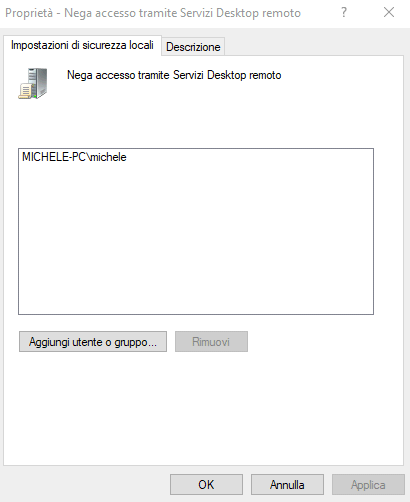

Нажав Windows + R, набрав gpedit.msc, затем перейдя к правилу конфигурации компьютера, параметрам Windows, параметрам безопасности, локальным политикам, назначению прав пользователя с двойным щелчком Запретить доступ через службы удаленных рабочих столов, можно добавить список пользователей при необходимости, которые не имеют права на удаленное подключение.

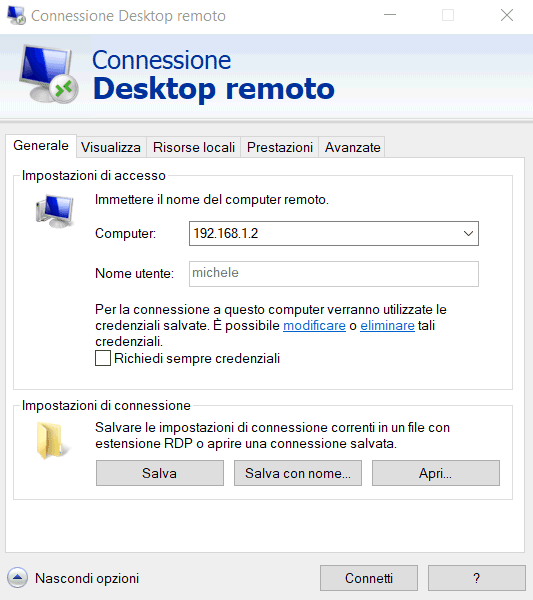

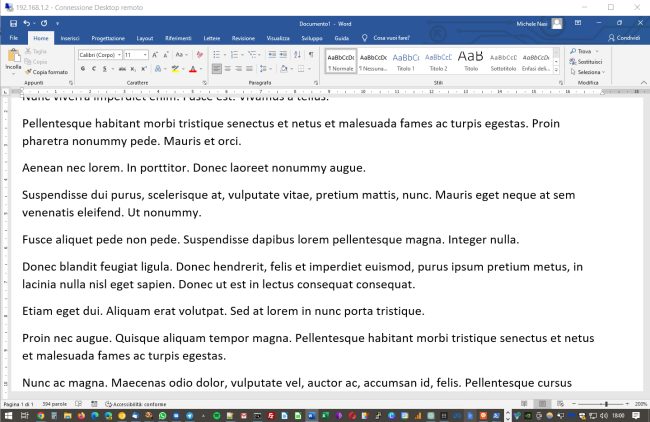

В этом примере клиент удаленного рабочего стола используется для подключения к удаленная машина на котором работает сервер RDP.

Не обманывайтесь указанным нами локальным IP-адресом (в примере 192.168.1.2): для удаленного подключения к этой системе мы сначала установили соединение с удаленным VPN-сервером.

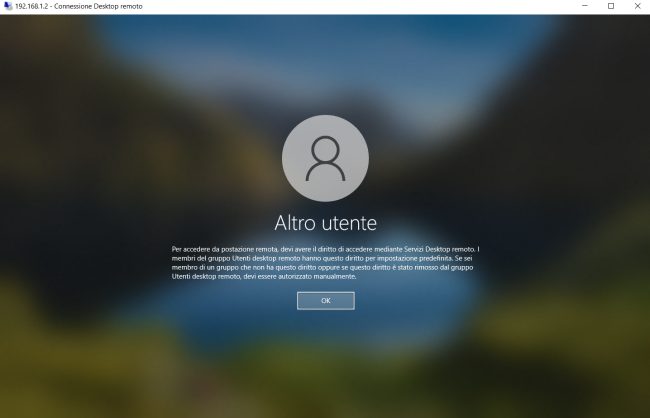

То, что мы воспроизвели на изображении, — это сообщение, которое появляется у пользователя, который не авторизован политикой для подключения к RDP-серверу.

Следующий сценарий PowerShell позволяет извлечь из Журнал событий список успешных подключений к удаленному рабочему столу с указанием даты и времени каждого из них:

На изображении успешно установленный сеанс удаленного рабочего стола. При вводе команды quser в окне терминала или в окне PowerShell Windows также возвращает список пользователей, подключенных через RDP с использованием функции удаленного рабочего стола.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)